Der Industrial Unified Namespace (UNS) gilt als zentrales Architekturkonzept für die nahtlose Integration von IT- und OT-Systemen in Industrie 4.0 Umgebungen. Doch der Aufbau einer solchen kritischen Dateninfrastruktur bringt besondere Sicherheitsanforderungen mit sich, die sorgfältig berücksichtigt werden müssen. Dieser Artikel beleuchtet typische Sicherheitsrisiken einer IT/OT Dateninfrastruktur und zeigt Best Practices auf, die für sichere Unified Namespace (UNS) Architekturen entscheidend sind.

OT/IT Security im Kontext von Industrie 4.0

Die Verschmelzung von Operational Technology (OT) und Information Technology (IT) ist ein zentraler Treiber von Industrie 4.0. Produktionsanlagen, Maschinen und Steuerungen werden zunehmend mit IT-Systemen, Cloud-Plattformen und Datenanalysen vernetzt, um Effizienz, Transparenz und Flexibilität zu steigern. Doch genau diese enge Integration schafft neue Angriffsflächen: Während klassische IT-Sicherheitsstrategien auf Büro- und Geschäftssysteme ausgerichtet sind, erfordert die Absicherung von OT-Umgebungen besondere Maßnahmen. Ein erfolgreicher Angriff kann hier nicht nur Daten kompromittieren, sondern auch physische Prozesse stören – mit potenziell gravierenden Folgen für Sicherheit, Produktion und Lieferketten. Daher ist eine ganzheitliche OT/IT-Security-Strategie unverzichtbar, um den sicheren Betrieb moderner Industrie 4.0 Architekturen zu gewährleisten.

Typische Sicherheitsrisiken in OT/IT

Die Vernetzung von IT- und OT-Systemen bringt eine Reihe typischer Sicherheitsrisiken mit sich. Dazu zählen unsichere Protokolle in OT-Netzwerken, fehlende Authentifizierung und Zugriffskontrolle, ungepatchte Systeme, mangelnde Netzwerksegmentierung sowie die Gefahr von Remote-Zugriffen durch offene Ports. Diese Schwachstellen können Angreifern ermöglichen, sich lateral zwischen OT und IT zu bewegen oder kritische Produktionsprozesse zu stören.

Risiken im Kontext Unified Namespace (UNS)

| Risiko | Typische Auswirkung in OT-Umgebungen |

|---|---|

| Offene Inbound-Ports in OT-Netzwerken | Direkte Angriffsfläche von außen, Umgehung von Segmentierung und Firewalls |

| Fehlende oder unzureichende Netzwerksegmentierung | Laterale Bewegung von Angreifern zwischen IT und OT, schnelle Ausbreitung von Vorfällen |

| Zu viele unkontrollierte Outbound-Ports | Exfiltration sensibler Produktionsdaten, Command-&-Control-Kommunikation |

| Schwache oder Standard-Authentifizierung (z. B. „admin/admin“) | Unbefugte Zugriffe, schnelle Kompromittierung kritischer Systeme |

| Überprivilegierte Sammel-Accounts (fehlendes Least-Privilege) | Missbrauch und Fehlbedienung mit großem Wirkungskreis, schwer nachvollziehbare Aktionen |

| Unverschlüsselte OT-Protokolle (z. B. Modbus, ältere S7-Versionen) | Abhören von Klartextdaten, Manipulation von Kommunikation |

| Dezentrale Benutzer- und Rollenverwaltung | Inkonsistente Policies, Konfigurationsfehler, erhöhte Angriffsfläche |

| Fehlendes zentrales Monitoring und Logging | Späte Erkennung von Angriffen und Fehlkonfigurationen, erschwerte Forensik |

| Ungepatchte Systeme und fehlende Update-Strategien | Ausnutzung bekannter Schwachstellen, wiederholte Kompromittierungen |

| Ungepatchte Legacy-Systeme (End-of-Support-OS/Firmware) | Dauerhafte Verwundbarkeit, fehlende Sicherheitsfixes, Kompatibilitätszwänge |

| Unsichere Standardkonfigurationen (Default-Passwörter, offene Dienste) | Schnelle Kompromittierung nach Inbetriebnahme, Eskalation durch Ketteneffekte |

Typische Maßnahmen zur Absicherung von OT/IT Umgebungen

Um diese Risiken zu minimieren, sollten unter anderem folgende Maßnahmen beachtet werden:

- Offene Inbound Ports: Besonders kritisch sind offene Inbound-Ports in OT-Netzwerken, da sie eine direkte Angriffsfläche bieten. Protokolle wie das OPC UA Client-Server benötigen solche Inbound-Ports, um Daten in OT-Systeme zu schreiben. Im Gegensatz dazu setzten Protokolle wie MQTT auf ein outbound-orientiertes Kommunikationsmodell: OT-Systeme initiieren ausschließlich ausgehende Verbindungen zum Broker. Damit sind keine offenen Inbound-Ports in kritischen Netzwerken erforderlich. Auch die Anzahl der Outbound-Ports sollte dabei auf das notwendige Minimum beschränkt werden, um Datenflüsse gezielt zu kontrollieren.

- Verschlüsselung der Kommunikation (z. B. TLS, MQTTS), um Datenintegrität und Vertraulichkeit sicherzustellen. Viele klassische OT-Protokolle wie Modbus oder ältere S7-Versionen übertragen Daten unverschlüsselt im Klartext. Dadurch können Angreifer nicht nur Informationen mitlesen, sondern auch Befehle manipulieren – etwa das unautorisierte Ändern von Sollwerten in einer Produktionslinie. Durch die Umwandlung solcher Protokolle in verschlüsseltes MQTTS lässt sich dieses Risiko wirkungsvoll minimieren.

- Zentrale Governance: In vielen OT-Umgebungen werden Benutzer, Rollen und Monitoring dezentral auf einzelnen Gateways verwaltet. Das führt zu uneinheitlichen Richtlinien, höherem Administrationsaufwand und Sicherheitslücken. Angriffe oder Fehlkonfigurationen werden oft erst spät erkannt. Eine zentrale Governance mit konsistenter User- und Rollenvergabe (z. B. via Microsoft Entra), regelmäßigen Updates und Patching sowie Monitoring, Backup & Recovery reduziert diese Risiken.

- Authentifizierung und rollenbasierte Zugriffskontrolle (RBAC) nach Least-Privilege: Jeder Nutzer und jedes OT Gerät erhält nur die minimal erforderlichen Rechte. In OT-Umgebungen führen schwache Standards wie „admin/admin“ oder überprivilegierte Sammel-Accounts nicht selten zu ungeplanten Downtimes, etwa durch versehentliche Eingriffe in Produktionsprozesse. Eine konsequente und zentrale Rechtevergabe minimiert dieses Risiko erheblich.

Best Practices für sichere Unified Namespace (UNS) Architekturen

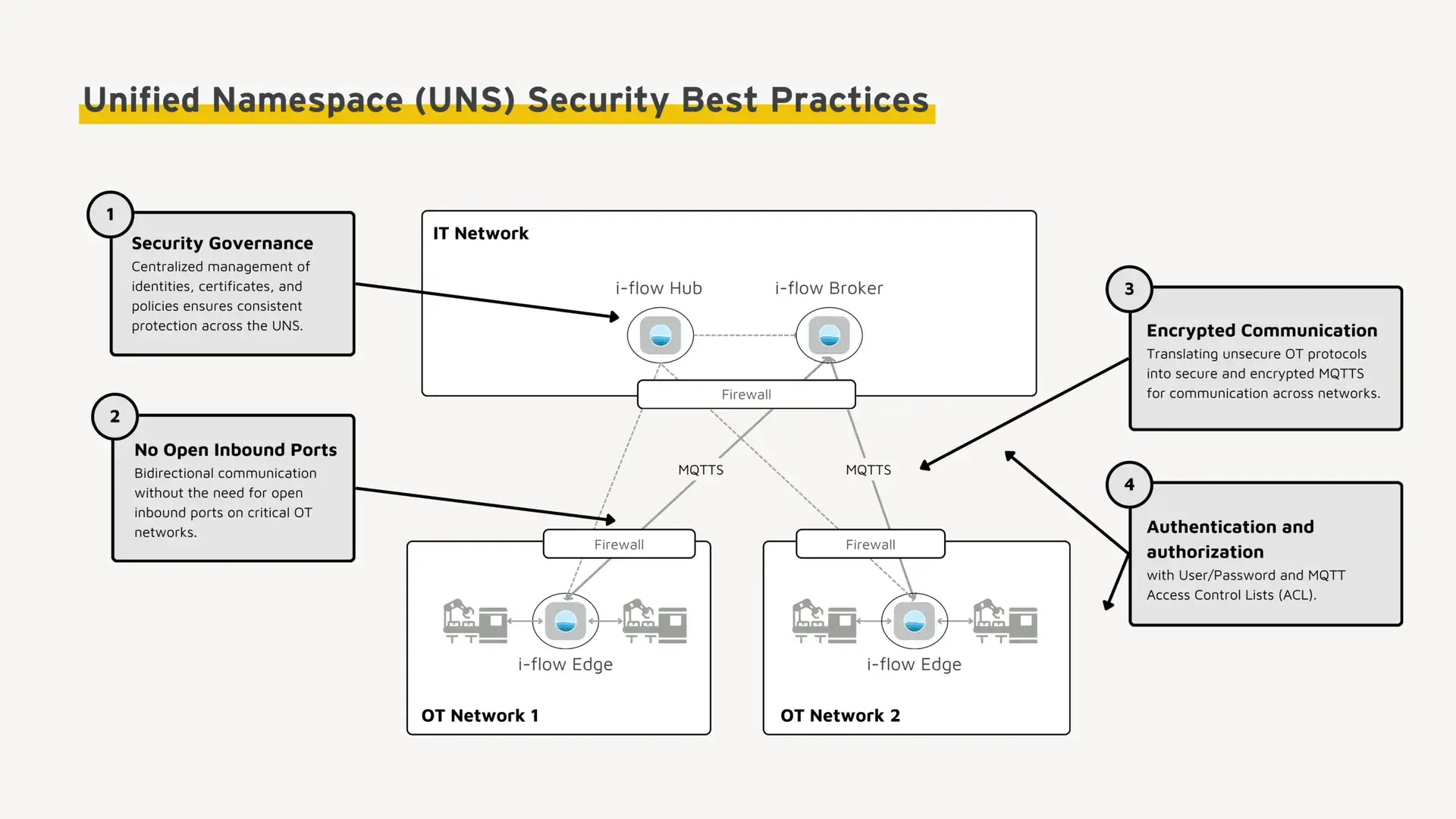

Für eine sichere Unified Namespace (UNS) Architektur sollten Unternehmen die empfohlenen Maßnahmen im UNS umsetzen und dabei bewährte Best Practices berücksichtigen.

1. Zentrale Security Governance

Mit einer zentralen Security Governance lassen sich Risiken deutlich reduzieren. Sicherheitsrichtlinien, Zertifikate, Rollen und Updates werden einheitlich verwaltet, sodass die gesamte UNS-Architektur über Standorte und Regionen hinweg konsistent abgesichert bleibt. Ergänzend sorgen Monitoring, Logging, Backup & Recovery für Transparenz und schnelle Reaktionsfähigkeit im Falle von Anomalien oder Ausfällen.

Beispiel i-flow UNS:

- i-flow Hub: Zentrale Stelle für Konfiguration, Governance und Deployment.

- Rollen- und Rechteverwaltung: Einheitlich im Hub gepflegt und automatisch auf Edge und Broker verteilt.

- Monitoring & Auditing: Zentrale Übersicht über Logs, Zugriffe und Systemzustände.

- Automatisierte Deployments & Updates: Einheitliche Rollouts sorgen für aktuelle und sichere Systeme.

2. Bidirektionale Kommunikation ohne offene Inbound Ports

Der Schutz kritischer OT-Systeme erfordert konsequente Netzwerksegmentierung und Firewalls. Eine verteilte Unified Namespace (UNS) Architektur unterstützt diese Segmentierung bereits durch ihren modularen Aufbau und ermöglicht so eine sichere, effiziente Datenkommunikation zwischen isolierten OT- und zentralen IT-Netzwerken.

Beispiel i-flow UNS:

- i-flow Edge: Übersetzt unsichere OT-Protokolle direkt im OT-Netzwerk in verschlüsselte, outbound-orientierte Protokolle wie MQTT. Alle Verbindungen werden ausschließlich von innen nach außen initiiert, sodass keine Inbound-Ports in OT-Netzwerken notwendig sind.

- i-flow Broker: Verbindet OT- mit IT-Systeme. Hierbei ermöglicht das Publish/Subscribe-Modell von MQTT sicheres Senden (Publish) und Empfangen (Subscribe) von Daten, ohne die Netzwerksicherheit zu kompromittieren.

3. Unsichere OT-Protokolle in sichere MQTTS konvertieren

Viele klassische OT-Protokolle wie Modbus oder ältere S7-Varianten übertragen Daten unverschlüsselt im Klartext. Dadurch können Angreifer Daten nicht nur mitlesen, sondern auch manipulieren. Durch die Konvertierung in MQTTS (MQTT über TLS) lassen sich diese Risiken deutlich reduzieren: Unsichere Datenströme werden lokal im OT-Netzwerk verschlüsselt und in den Unified Namespace publiziert. TLS-Verschlüsselung stellt sicher, dass Datenintegrität und Vertraulichkeit jederzeit gewährleistet sind.

Beispiel i-flow UNS:

- i-flow Edge: Liest Daten aus unsicheren OT-Protokollen aus und wandelt diese direkt im OT-Netzwerk in verschlüsseltes MQTTS.

- i-flow Broker: Akzeptiert ausschließlich MQTTS-Verbindungen und stellt damit sicher, dass im UNS nur verschlüsselte Datenflüsse zugelassen werden.

- X.509-Zertifikate: Ermöglichen eine gegenseitige Authentifizierung zwischen Edge, Broker und weiteren MQTT-Clients. Die Zertifikate werden zentral im i-flow Hub verwaltet und konsistent verteilt.

4. Authentifizierung und Zugriffskontrolle im UNS

Ein zentrales Element einer sicheren UNS-Architektur ist die konsequente Authentifizierung und Zugriffskontrolle. Nur autorisierte Benutzer und Geräte dürfen auf Systeme und Daten zugreifen – und das zuverlässig über verteilte Netzwerke hinweg. Entscheidend ist dabei das Least-Privilege-Prinzip: Jeder Nutzer und jedes Gerät erhält ausschließlich die Rechte, die für die jeweilige Aufgabe unbedingt erforderlich sind.

Beispiel i-flow UNS:

- Zugriffskontrolle durch ACLs: ACLs legen fest, welche Rechte ein Client innerhalb des MQTT Namespace hat. Funktionsweise:

- Client-Identifikation: Jeder Client meldet sich mit Anmeldedaten beim Broker an.

- ACL-Prüfung: Der Broker gleicht die Anmeldedaten mit den konfigurierten ACLs ab.

- Zugriffserlaubnis oder -verweigerung: Der Broker erlaubt oder verweigert entsprechend den Zugriff auf Topics (Publish/Subscribe).

- Kontinuierliche Überwachung: Aktivitäten werden während der gesamten Sitzung kontrolliert.

- Benutzername- und Passwortschutz: Der i-flow Broker authentifiziert MQTT-Clients über Anmeldedaten und prüft diese gegen ein konfiguriertes Authentifizierungssystem. Das Ergebnis kommuniziert der Broker über standardisierte Rückgabecodes gemäß MQTT-Spezifikation.

- Integration mit Corporate Identity Providern: Durch die Anbindung an bestehende Identity-Management-Systeme (z. B. Microsoft Entra) lassen sich Benutzer für zentral verwalten und konsistent in die UNS-Architektur übertragen.

Security-Checkliste für den Unified Namespace (UNS)

Die folgende Checkliste fasst die wichtigsten Best Practices für eine sichere Unified Namespace (UNS) Architektur. Sie dient als praktische Orientierung, um typische Schwachstellen zu vermeiden.

| Kategorie | Prüfpunkt | Warum es wichtig ist | Nachweis / Umsetzung |

|---|---|---|---|

| Zentrale Security Governance | Zentrale Verwaltung von Richtlinien, Rollen und Zertifikaten | Konsistente Security über Standorte hinweg; vermeidet Konfigurationsdrift | Nachweis zentraler Plattform (z. B. Hub); dokumentierte Policies & Rollenkonzepte |

| Monitoring & Auditing etabliert | Früherkennung von Anomalien und Fehlkonfigurationen | Zentrale Log-Übersicht; definierte Alarmregeln; regelmäßige Audit-Reports | |

| Backup & Recovery definiert und getestet | Sichere Wiederherstellung bei Ausfällen oder Angriffen | Wiederherstellungstests protokolliert; RPO/RTO festgelegt | |

| Automatisierte Deployments & Updates | Schließt bekannte Schwachstellen zügig; reduziert manuelle Fehler | Rollout-Prozess dokumentiert; Update-Status für Edge/Broker/Hubs einsehbar | |

| Netzwerk & Kommunikation | Keine offenen Inbound-Ports in OT-Segmenten | Minimiert direkte Angriffsflächen | Firewall-Regeln geprüft; externe Port-Scans ohne Treffer |

| Edge verbindet ausschließlich outbound (z. B. MQTT) | Verhindert eingehende Verbindungen in kritische Netze | Edge-Konfiguration dokumentiert; Verbindungsrichtung technisch erzwungen | |

| Broker als zentrale OT/IT-Drehscheibe (Publish/Subscribe) | Entkoppelt Produzenten/Consumer; reduziert laterale Bewegungen | Architekturdiagramm; Funktionsnachweis Pub/Sub-Pfade | |

| Outbound-Ports auf Minimum beschränkt | Kontrolliert Datenflüsse und Exfiltration | Firewall-Allowlists; regelmäßige Port-Reviews | |

| Protokollsicherheit | Konvertierung unsicherer OT-Protokolle in MQTTS | Verhindert Klartext-Sniffing und Manipulation | Edge-Maps/Flows dokumentiert; Testmitschnitte zeigen TLS |

| Broker akzeptiert ausschließlich MQTTS | Erzwingt Verschlüsselung im UNS | Broker-Config (TLS-only); Verbindungsversuch ohne TLS wird abgewiesen | |

| X.509-Mutual-Auth für Edge/Broker/Clients | Starke, beidseitige Identitätsprüfung | Zertifikats-CA hinterlegt; Ablaufüberwachung & Sperrlisten vorhanden | |

| Auth & Zugriff | Least-Privilege-Prinzip umgesetzt | Reduziert Missbrauchs- und Fehlbedienungsrisiken | Rollen-/Rechte-Matrix; regelmäßige Rezertifizierungen |

| ACLs für MQTT-Topics definiert und geprüft | Feingranulare Steuerung von Publish/Subscribe | ACL-Regeln versioniert; Testfälle für erlaubte/verbotene Topics | |

| Benutzername/Passwort-Authentifizierung gehärtet | Verhindert triviale Kompromittierung | Komplexitätsregeln, Rotationen, keine Default-Credentials | |

| Integration mit Corporate Identity Providern | Zentrale Identitäten & Policies, weniger Doppeladministration | Anbindung an z. B. Microsoft Entra/LDAP/Kerberos; SSO wo möglich | |

| Sitzungs- und Aktivitätsüberwachung am Broker | Erkennt Anomalien und unautorisierte Operationen | Session-Logs; Alerting bei Policy-Verstößen |

Fazit

Der Unified Namespace (UNS) ist ein zentrales Element moderner Industrie-4.0-Architekturen. Zugleich ist der UNS – wie jede Dateninfrastruktur – ein kritischer Knotenpunkt, der besonderen Schutz erfordert. Nur wenn Netzwerksegmentierung, verschlüsselte Kommunikation, strikte Zugriffskontrollen und zentrale Governance konsequent umgesetzt sind, lassen sich die Risiken auf ein Minimum reduzieren. Insbesondere outbound-orientierte Protokolle wie MQTT und die Konvertierung unsicherer OT-Protokolle in MQTTS tragen entscheidend dazu bei, die Vernetzung zwischen IT und OT sicher zu gestalten. Unternehmen, die Best Practices frühzeitig verankern, schaffen damit nicht nur eine robuste, sondern auch nachhaltige UNS-Architektur.